介绍

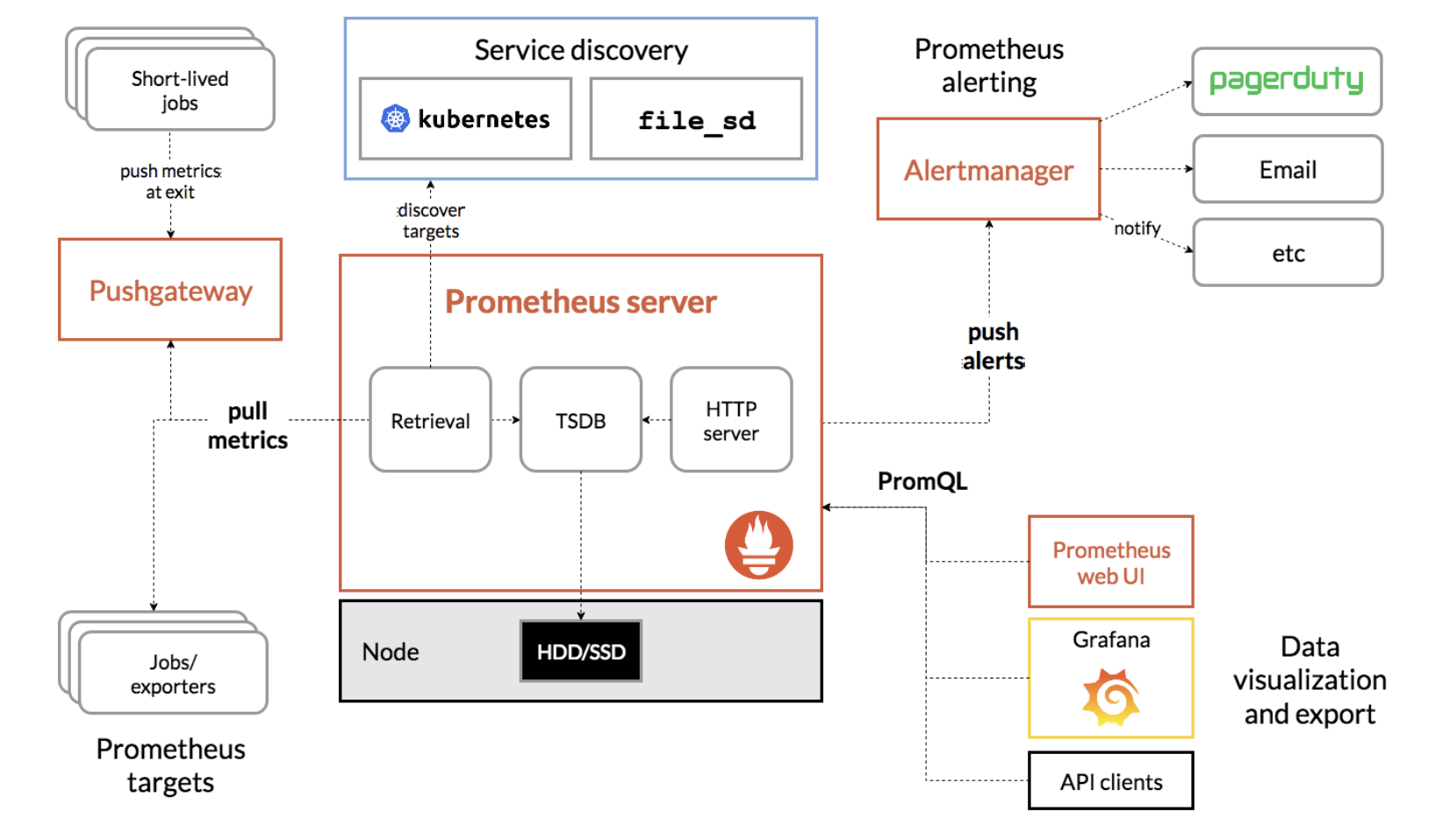

此图说明了Prometheus的架构及其生态系统组件:

部署

通过K8S部署,包含node、server、alertmanager和grafana。通过kubectl apply -f [文件名]运行即可。

根据所列出的配置文件部署进行部署,则

- 30001端口为altermanager

- 30003端口为Prometheus Server UI

- 30005端口为Grafana UI

node

使用daemonSet实现每个Node节点均部署node-exporter。server通过自动发现拉取各Node节点暴露出的指标。

node-exporter.yaml

apiVersion:

这些具体的Job属于指定的目录,名称也有规范。项目名开头,前后端标识,正式测试端标识,以'_'分隔。前端Job保存在前端目录中,也是以这种方式。

这些具体的Job属于指定的目录,名称也有规范。项目名开头,前后端标识,正式测试端标识,以'_'分隔。前端Job保存在前端目录中,也是以这种方式。